限流详解

# 前言

在当今高负载的网络环境下,限流作为一种重要的策略应运而生。它可以有效地防止系统过载、崩溃以及恶意攻击,并提供稳定的服务质量。本文将探讨限流的原理、应用场景、好处,以及实施限流的最佳实践。

# 限流的原理

高并发的处理有三个比较常用的手段:缓存、限流和降级。

有了限流,就意味着在处理高并发的时候多了一种保护机制,不用担心瞬间流量导致系统挂掉或雪崩,最终做到有损服务而不是不服务;但是限流需要评估好,不能乱用,否则一些正常流量出现一些奇怪的问题而导致用户体验很差造成用户流失。

在一个分布式的高可用系统中,限流是必备的操作。这个流可以是:网络流量,带宽,每秒处理的事务数,每秒请求数,并发请求数,或者业务上的指标等。比如在参加一些秒杀活动的时候,我们可以看到,有时候会出现“系统繁忙,请稍后再试”或者 “请稍等”的提示,那这个系统就很可能是使用了限流的手段。

# 常见的限流方式

- 限制瞬时并发数(nginx的limit_req_conn模块,用来限制瞬时并发连接数)

- 限制总并发数(如数据库连接池、线程池)

- 限制时间窗口内的平均速率(如Guava的RateLimiter、nginx的limit_req_zone模块,限制每秒的平均速率)

# 常见的限流算法

漏桶算法

令牌桶算法

固定时间窗口算法

滑动时间窗口算法

# 漏桶算法

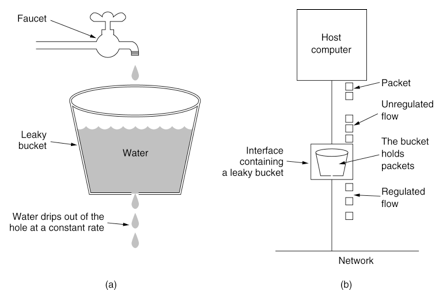

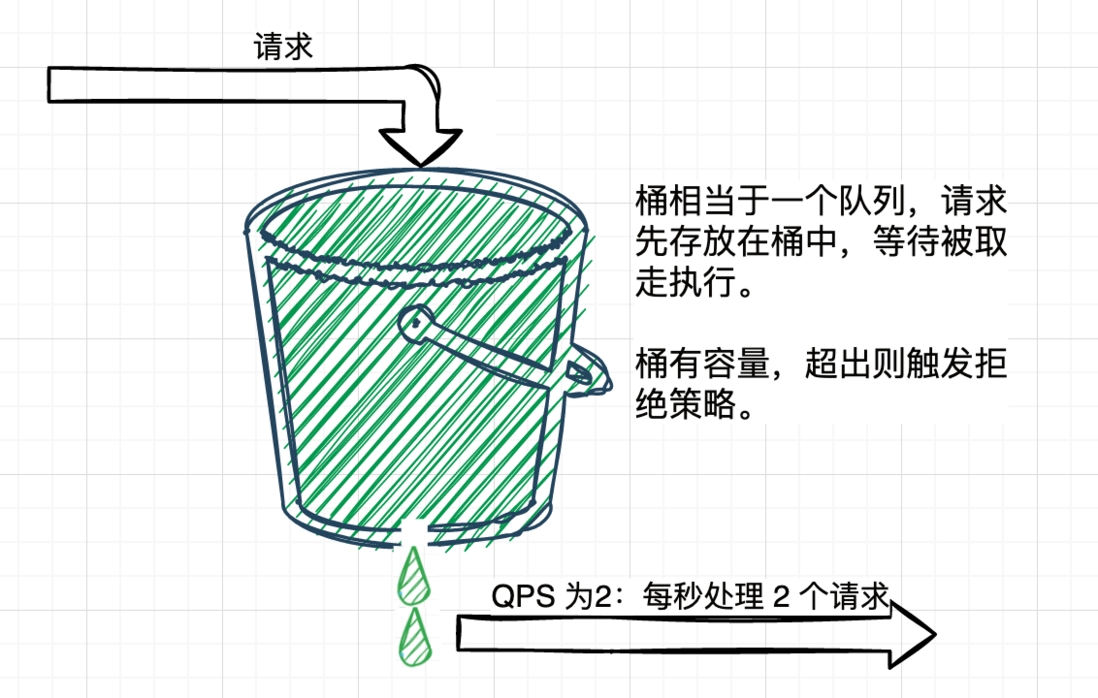

把请求比作是水,水来了都先放进桶里,并以限定的速度出水,当水来得过猛而出水不够快时就会导致水直接溢出,即拒绝服务。

漏斗有一个进水口 和 一个出水口,出水口以一定速率出水,并且有一个最大出水速率:

在漏斗中没有水的时候,

- 如果进水速率小于等于最大出水速率,那么,出水速率等于进水速率,此时,不会积水

- 如果进水速率大于最大出水速率,那么,漏斗以最大速率出水,此时,多余的水会积在漏斗中

在漏斗中有水的时候

- 出水口以最大速率出水

- 如果漏斗未满,且有进水的话,那么这些水会积在漏斗中

- 如果漏斗已满,且有进水的话,那么这些水会溢出到漏斗之外

由介绍可以知道,漏桶模式中的消费处理总是能以恒定的速度进行,可以很好的保护自身系统不被突如其来的流量冲垮;但是这也是漏桶模式的缺点,假设 QPS 为 2,同时 2 个请求进来,2 个请求并不能同时进行处理响应,因为每 500ms(1s / 2 ) 只能处理一个请求。

# 令牌桶算法

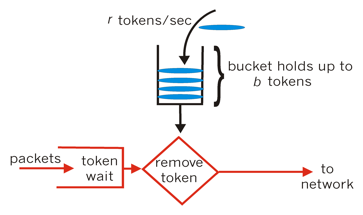

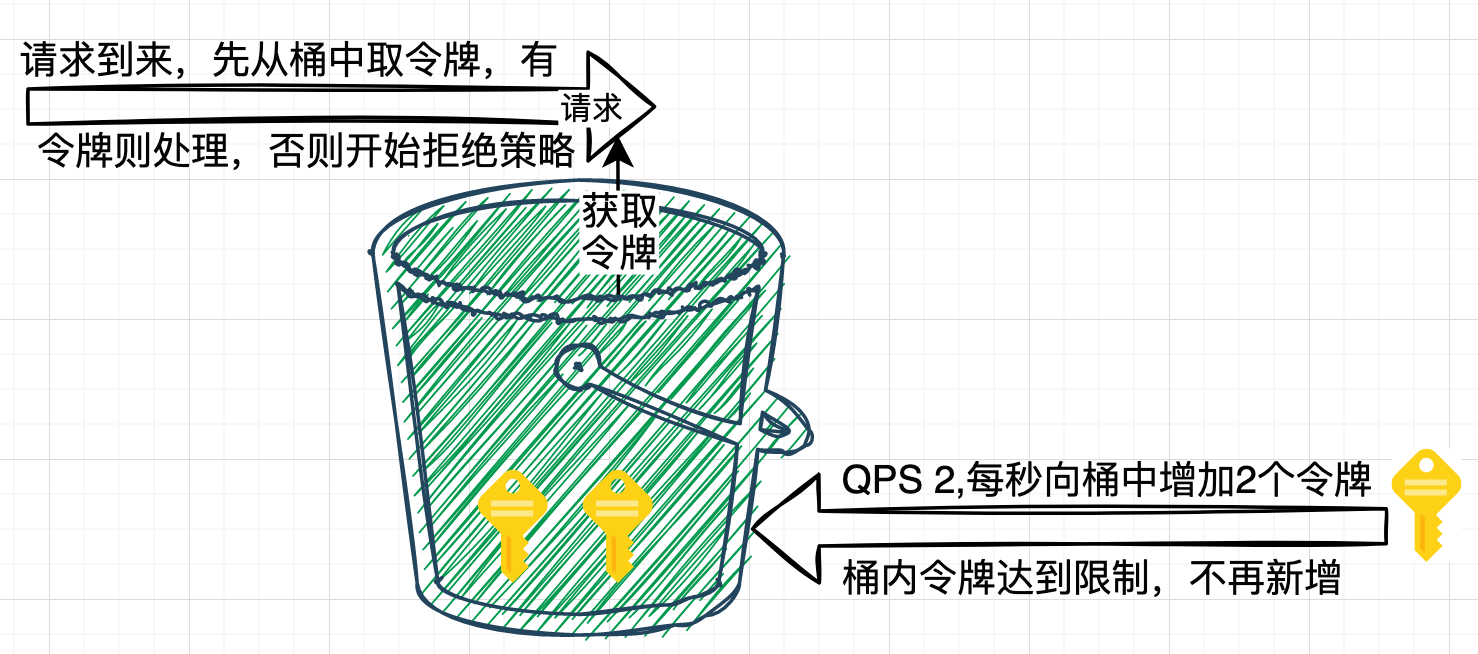

对于很多应用场景来说,除了要求能够限制数据的平均传输速率外,还要求允许某种程度的突发传输。这时候漏桶算法可能就不合适了,令牌桶算法更为适合。

令牌桶算法的原理是系统以恒定的速率产生令牌,然后把令牌放到令牌桶中,令牌桶有一个容量,当令牌桶满了的时候,再向其中放令牌,那么多余的令牌会被丢弃;当想要处理一个请求的时候,需要从令牌桶中取出一个令牌,如果此时令牌桶中没有令牌,那么则拒绝该请求。

令牌桶有以下特点。

- 1s / 阈值(QPS) = 令牌添加时间间隔。

- 桶的容量等于限流的阈值,令牌数量达到阈值时,不再添加。

- 可以适应流量突发,N 个请求到来只需要从桶中获取 N 个令牌就可以继续处理。

- 有启动过程,令牌桶启动时桶中无令牌,然后按照令牌添加时间间隔添加令牌,若启动时就有阈值数量的请求过来,会因为桶中没有足够的令牌而触发拒绝策略,不过如 RateLimiter 限流工具已经优化了这类问题。

Google 的 Java 开发工具包 Guava 中的限流工具类 RateLimiter 就是令牌桶的一个实现,日常开发中我们也不会手动实现了,这里直接使用 RateLimiter 进行测试。

引入依赖:

<exclusion>

<groupId>com.google.guava</groupId>

<artifactId>guava</artifactId>

<version>31.0.1-jre</version>

</exclusion>

2

3

4

5

RateLimiter 限流体验:

// qps 2

RateLimiter rateLimiter = RateLimiter.create(2);

for (int i = 0; i < 10; i++) {

String time = LocalDateTime.now().format(DateTimeFormatter.ISO_LOCAL_TIME);

System.out.println(time + ":" + rateLimiter.tryAcquire());

Thread.sleep(250);

}

2

3

4

5

6

7

代码中限制 QPS 为 2,也就是每隔 500ms 生成一个令牌,但是程序每隔 250ms 获取一次令牌,所以两次获取中只有一次会成功。

17:19:06.797557:true

17:19:07.061419:false

17:19:07.316283:true

17:19:07.566746:false

17:19:07.817035:true

17:19:08.072483:false

17:19:08.326347:true

17:19:08.577661:false

17:19:08.830252:true

17:19:09.085327:false

2

3

4

5

6

7

8

9

10

# 固定时间窗口

固定窗口算法又叫计数器算法,是一种简单方便的限流算法。主要通过一个支持原子操作的计数器来累计 1 秒内的请求次数,当 1 秒内计数达到限流阈值时触发拒绝策略。每过 1 秒,计数器重置为 0 开始重新计数。

下面是简单的代码实现,QPS 限制为 2,这里的代码做了一些优化,并没有单独开一个线程去每隔 1 秒重置计数器,而是在每次调用时进行时间间隔计算来确定是否先重置计数器。

/**

* @author https://www.wdbyte.com

*/

public class RateLimiterSimpleWindow {

// 阈值

private static Integer QPS = 2;

// 时间窗口(毫秒)

private static long TIME_WINDOWS = 1000;

// 计数器

private static AtomicInteger REQ_COUNT = new AtomicInteger();

private static long START_TIME = System.currentTimeMillis();

public synchronized static boolean tryAcquire() {

if ((System.currentTimeMillis() - START_TIME) > TIME_WINDOWS) {

REQ_COUNT.set(0);

START_TIME = System.currentTimeMillis();

}

return REQ_COUNT.incrementAndGet() <= QPS;

}

public static void main(String[] args) throws InterruptedException {

for (int i = 0; i < 10; i++) {

Thread.sleep(250);

LocalTime now = LocalTime.now();

if (!tryAcquire()) {

System.out.println(now + " 被限流");

} else {

System.out.println(now + " 做点什么");

}

}

}

}

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

运行结果:

20:53:43.038922 做点什么

20:53:43.291435 做点什么

20:53:43.543087 被限流

20:53:43.796666 做点什么

20:53:44.050855 做点什么

20:53:44.303547 被限流

20:53:44.555008 被限流

20:53:44.809083 做点什么

20:53:45.063828 做点什么

20:53:45.314433 被限流

2

3

4

5

6

7

8

9

10

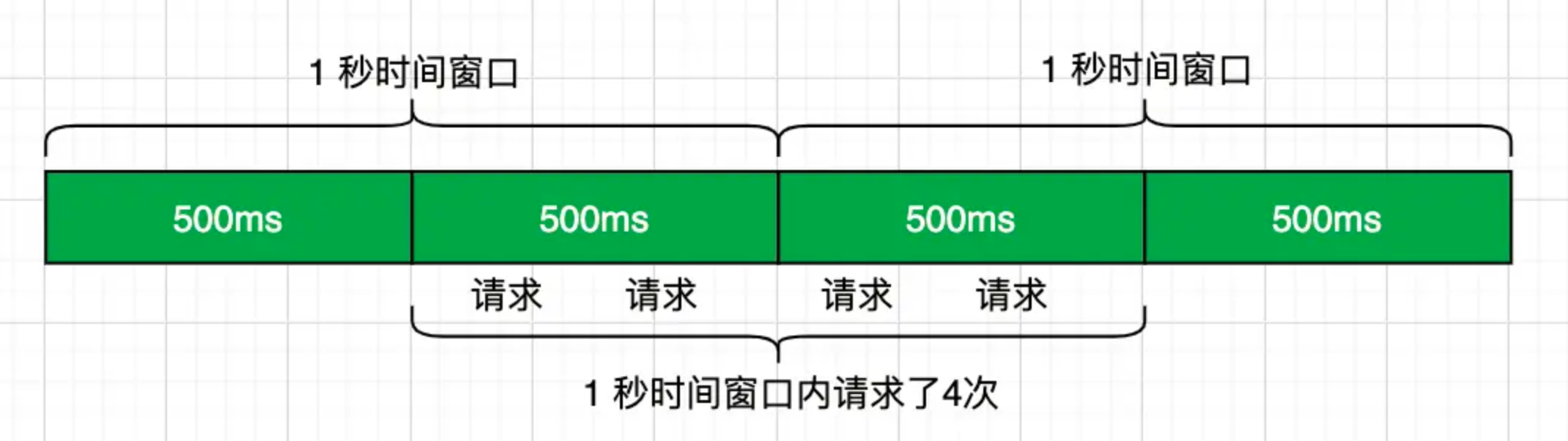

从输出结果中可以看到大概每秒操作 3 次,由于限制 QPS 为 2,所以平均会有一次被限流。看起来可以了,不过我们思考一下就会发现这种简单的限流方式是有问题的,虽然我们限制了 QPS 为 2,但是当遇到时间窗口的临界突变时,如 1s 中的后 500 ms 和第 2s 的前 500ms 时,虽然是加起来是 1s 时间,却可以被请求 4 次。

简单修改测试代码,可以进行验证:

// 先休眠 400ms,可以更快的到达时间窗口。

Thread.sleep(400);

for (int i = 0; i < 10; i++) {

Thread.sleep(250);

if (!tryAcquire()) {

System.out.println("被限流");

} else {

System.out.println("做点什么");

}

}

2

3

4

5

6

7

8

9

10

得到输出中可以看到连续 4 次请求,间隔 250 ms 没有却被限制。:

20:51:17.395087 做点什么

20:51:17.653114 做点什么

20:51:17.903543 做点什么

20:51:18.154104 被限流

20:51:18.405497 做点什么

20:51:18.655885 做点什么

20:51:18.906177 做点什么

20:51:19.158113 被限流

20:51:19.410512 做点什么

20:51:19.661629 做点什么

2

3

4

5

6

7

8

9

10

# 滑动时间窗口

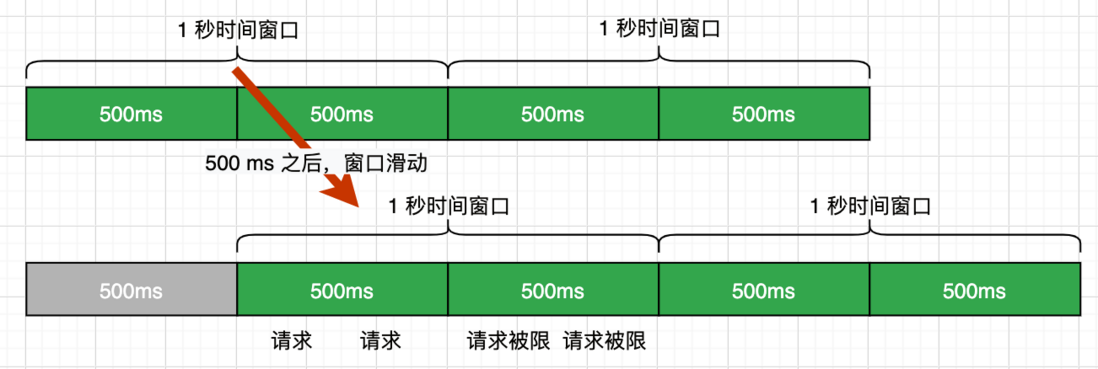

我们已经知道固定窗口算法的实现方式以及它所存在的问题,而滑动窗口算法是对固定窗口算法的改进。既然固定窗口算法在遇到时间窗口的临界突变时会有问题,那么我们在遇到下一个时间窗口前也调整时间窗口不就可以了吗?

下面是滑动窗口的示意图。

上图的示例中,每 500ms 滑动一次窗口,可以发现窗口滑动的间隔越短,时间窗口的临界突变问题发生的概率也就越小,不过只要有时间窗口的存在,还是有可能发生时间窗口的临界突变问题。

下面是基于以上滑动窗口思路实现的简单的滑动窗口限流工具类。

package com.wdbyte.rate.limiter;

import java.time.LocalTime;

import java.util.concurrent.atomic.AtomicInteger;

/**

* 滑动窗口限流工具类

*

* @author https://www.wdbyte.com

*/

public class RateLimiterSlidingWindow {

/**

* 阈值

*/

private int qps = 2;

/**

* 时间窗口总大小(毫秒)

*/

private long windowSize = 1000;

/**

* 多少个子窗口

*/

private Integer windowCount = 10;

/**

* 窗口列表

*/

private WindowInfo[] windowArray = new WindowInfo[windowCount];

public RateLimiterSlidingWindow(int qps) {

this.qps = qps;

long currentTimeMillis = System.currentTimeMillis();

for (int i = 0; i < windowArray.length; i++) {

windowArray[i] = new WindowInfo(currentTimeMillis, new AtomicInteger(0));

}

}

/**

* 1. 计算当前时间窗口

* 2. 更新当前窗口计数 & 重置过期窗口计数

* 3. 当前 QPS 是否超过限制

*

* @return

*/

public synchronized boolean tryAcquire() {

long currentTimeMillis = System.currentTimeMillis();

// 1. 计算当前时间窗口

int currentIndex = (int)(currentTimeMillis % windowSize / (windowSize / windowCount));

// 2. 更新当前窗口计数 & 重置过期窗口计数

int sum = 0;

for (int i = 0; i < windowArray.length; i++) {

WindowInfo windowInfo = windowArray[i];

if ((currentTimeMillis - windowInfo.getTime()) > windowSize) {

windowInfo.getNumber().set(0);

windowInfo.setTime(currentTimeMillis);

}

if (currentIndex == i && windowInfo.getNumber().get() < qps) {

windowInfo.getNumber().incrementAndGet();

}

sum = sum + windowInfo.getNumber().get();

}

// 3. 当前 QPS 是否超过限制

return sum <= qps;

}

private class WindowInfo {

// 窗口开始时间

private Long time;

// 计数器

private AtomicInteger number;

public WindowInfo(long time, AtomicInteger number) {

this.time = time;

this.number = number;

}

// get...set...

}

}

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

下面是测试用例,设置 QPS 为 2,测试次数 20 次,每次间隔 300 毫秒,预计成功次数在 12 次左右。

public static void main(String[] args) throws InterruptedException {

int qps = 2, count = 20, sleep = 300, success = count * sleep / 1000 * qps;

System.out.println(String.format("当前QPS限制为:%d,当前测试次数:%d,间隔:%dms,预计成功次数:%d", qps, count, sleep, success));

success = 0;

RateLimiterSlidingWindow myRateLimiter = new RateLimiterSlidingWindow(qps);

for (int i = 0; i < count; i++) {

Thread.sleep(sleep);

if (myRateLimiter.tryAcquire()) {

success++;

if (success % qps == 0) {

System.out.println(LocalTime.now() + ": success, ");

} else {

System.out.print(LocalTime.now() + ": success, ");

}

} else {

System.out.println(LocalTime.now() + ": fail");

}

}

System.out.println();

System.out.println("实际测试成功次数:" + success);

}

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

下面是测试的结果。

当前QPS限制为:2,当前测试次数:20,间隔:300ms,预计成功次数:12

16:04:27.077782: success, 16:04:27.380715: success,

16:04:27.684244: fail

16:04:27.989579: success, 16:04:28.293347: success,

16:04:28.597658: fail

16:04:28.901688: fail

16:04:29.205262: success, 16:04:29.507117: success,

16:04:29.812188: fail

16:04:30.115316: fail

16:04:30.420596: success, 16:04:30.725897: success,

16:04:31.028599: fail

16:04:31.331047: fail

16:04:31.634127: success, 16:04:31.939411: success,

16:04:32.242380: fail

16:04:32.547626: fail

16:04:32.847965: success,

实际测试成功次数:11

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

# 分布式限流

上面讲到的算法大多数情况下都是针对单机来说的,但是实际业务中我们更多面对的是分布式的环境,而分布式环境同样也是需要限流的。然而目前来说分布式限流是没有业界公认的算法,更多的情况是把单机的算法扩展到分布式环境下,但是由于不同的业务场景中对于限流性能要求不同,所以分布式环境下并没有公认的通用实现,下面举几个常用的实现分布式限流的方式。

使用redis 的incr api以及把变化的时间格式化成固定格式的key,可以方便的实现分布式的固定窗口限流。

使用redis的zset或者lua脚本可以方便的实现滑动窗口限流。

但是除开redis也还存在其他的分布式限流实现的方案,比如sentinel的分布式限流使用tokenServer的方式去实现,这个在sentinel的文章中我们会重点去说。

# 常见限流中间件

# Sentinel

Sentinel 是面向分布式、多语言异构化服务架构的流量治理组件,主要以流量为切入点,从流量路由、流量控制、流量整形、熔断降级、系统自适应过载保护、热点流量防护等多个维度来帮助开发者保障微服务的稳定性。

sentinel的发展历史如下:

- 2012 年,Sentinel 诞生,主要功能为入口流量控制。

- 2013-2017 年,Sentinel 在阿里巴巴集团内部迅速发展,成为基础技术模块,覆盖了所有的核心场景。Sentinel 也因此积累了大量的流量归整场景以及生产实践。

- 2018 年,Sentinel 开源,并持续演进。

- 2019 年,Sentinel 朝着多语言扩展的方向不断探索,推出 C++ 原生版本,同时针对 Service Mesh 场景也推出了 Envoy 集群流量控制支持,以解决 Service Mesh 架构下多语言限流的问题。

- 2020 年,推出 Sentinel Go 版本,继续朝着云原生方向演进。

- 2021 年,Sentinel 正在朝着 2.0 云原生高可用决策中心组件进行演进;同时推出了 Sentinel Rust 原生版本。同时我们也在 Rust 社区进行了 Envoy WASM extension 及 eBPF extension 等场景探索。

- 2022 年,Sentinel 品牌升级为流量治理,领域涵盖流量路由/调度、流量染色、流控降级、过载保护/实例摘除等;同时社区将流量治理相关标准抽出到 OpenSergo 标准中,Sentinel 作为流量治理标准实现。

# Hystrix

Hystrix 是一个用于处理分布式系统的延迟和容错的开源库, 在分布式系统中,许多不可避免的调用会失败, 比如超时,一场等。Hystrix 能够保证在一个依赖出现问题的情况下,不会倒置整体服务失败,避免级联故障,提高分布式系统的弹性。

一般情况对于服务依赖的保护主要有3中解决方案:

熔断模式:这种模式主要是参考电路熔断,如果一条线路电压过高,保险丝会熔断,防止火灾。放到我们的系统中,如果某个目标服务调用慢或者有大量超时,此时,熔断该服务的调用,对于后续调用请求,不在继续调用目标服务,直接返回,快速释放资源。如果目标服务情况好转则恢复调用。

隔离模式:这种模式就像对系统请求按类型划分成一个个小岛的一样,当某个小岛被火少光了,不会影响到其他的小岛。例如可以对不同类型的请求使用线程池来资源隔离,每种类型的请求互不影响,如果一种类型的请求线程资源耗尽,则对后续的该类型请求直接返回,不再调用后续资源。这种模式使用场景非常多,例如将一个服务拆开,对于重要的服务使用单独服务器来部署,再或者公司最近推广的多中心。

限流模式:上述的熔断模式和隔离模式都属于出错后的容错处理机制,而限流模式则可以称为预防模式。限流模式主要是提前对各个类型的请求设置最高的QPS阈值,若高于设置的阈值则对该请求直接返回,不再调用后续资源。这种模式不能解决服务依赖的问题,只能解决系统整体资源分配问题,因为没有被限流的请求依然有可能造成雪崩效应。

而hystrix正好针对这三种解决方案都有比较好的实现

最后借用sentinel的官方给出的sentinel和hystrix对比总结

| Sentinel | Hystrix | |

|---|---|---|

| 隔离策略 | 信号量隔离 | 线程池隔离/信号量隔离 |

| 熔断降级策略 | 基于慢调用比例或异常比例 | 基于失败比率 |

| 实时指标实现 | 滑动窗口 | 滑动窗口(基于 RxJava) |

| 规则配置 | 支持多种数据源 | 支持多种数据源 |

| 扩展性 | 多个扩展点 | 插件的形式 |

| 基于注解的支持 | 支持 | 支持 |

| 限流 | 基于 QPS,支持基于调用关系的限流 | 有限的支持 |

| 流量整形 | 支持慢启动、匀速排队模式 | 不支持 |

| 系统自适应保护 | 支持 | 不支持 |

| 控制台 | 开箱即用,可配置规则、查看秒级监控、机器发现等 | 不完善 |

| 常见框架的适配 | Servlet、Spring Cloud、Dubbo、gRPC 等 | Servlet、Spring Cloud Netflix |

# 参考文章

https://blog.51cto.com/u_15049790/4293640

https://segmentfault.com/a/1190000041548601?utm_source=sf-similar-article

https://zhuanlan.zhihu.com/p/146907249

https://sentinelguard.io/zh-cn/blog/sentinel-vs-hystrix.html

https://zhuanlan.zhihu.com/p/143127534